Merhabalar,

Bu makalemizde WatchGuard ile Active Directory Authentication işleminin nasıl olduğunu göreceğiz. Bu işlemi yaparken aynı zamanda nelere dikkat etmemiz gerektiği, ortaya çıkan sorunları nasıl gözlemleyip çözebileceğimize de ayrıca değinmeye çalışacağım.

WatchGuard, Transparent Active Directory Authentication’ı desteklediği gibi aynı zamanda SSO (Single Sign-On) özelliği ile daha kolay ve yönetilebilir olan yetkilendirme biçimini de desteklemektedir. Makalemiz özellikle SSO üzerine yoğunlaşmıştır. Bildiğiniz gibi, Active Directory Authentication bize IP adresleri yada “Alias”lar ile değil direk AD kullanıcılarımız ile çalışmayı sağlayarak internet kurallarımızın daha kolay yönetilmesine olanak verir. Bir diğer avantajı ise oluşturduğumuz kurallarda kullanacağımız AD gruplarını direk AD’nin üzerinden yönetilebileceğimiz için WatchGuard üzerinden değil yetkisini değiştirmek istediğimiz kullanıcının grupları ile oynayarak basitçe uygulanmasıdır.

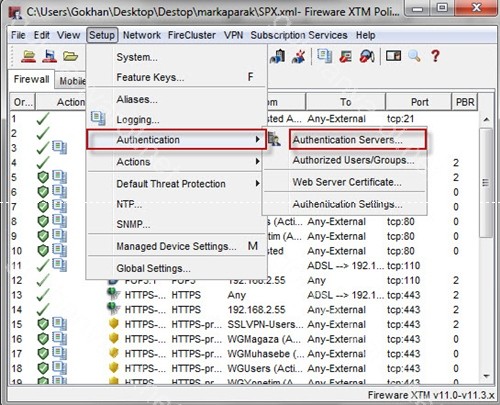

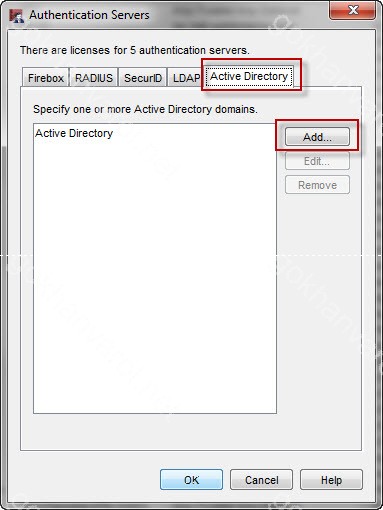

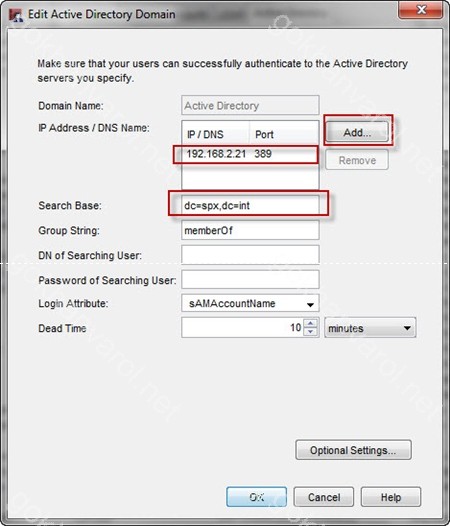

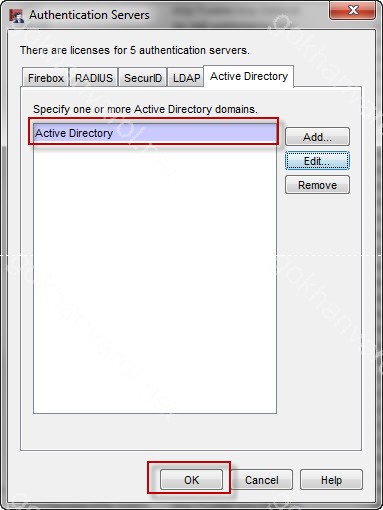

WatchGuard System Manager ile cihaza bağlandıktan sonra Policy Manager – Setup – Authentication Servers menü sırası ve açılan ekrandan Active Directory sekmesini takip ederek aynı zamanda Transparent Active Directory özelliğinin de açılmasını sağlayan aşağıdaki ekrandan AD ile ilgili bilgilerimizi giriyoruz.

Gördüğünüz gibi herhangi bir kullanıcı adı ya da şifre girmiyoruz. Çünkü Active Directory herkes için ready-only yetkisini vermektedir. Böylece vereceğimiz kullanıcının şifresi değişse bile etkilenmeyecek bir yapı oluşturuyoruz.

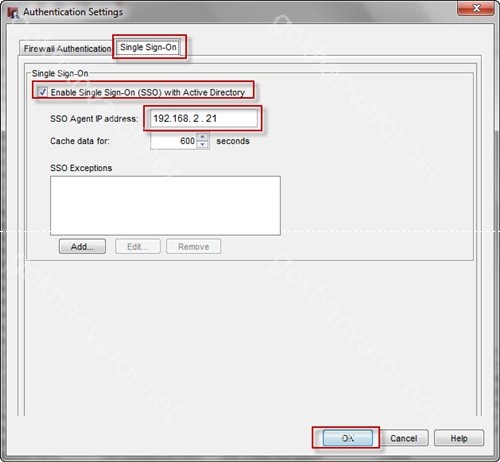

Daha sonra Setup – Authentication – Authentication Settings menü sırasından devam edip SSO ile ilgili olan kısma gelerek SSO Agent’ı kurduğumuz bilgisayarın IP adresini giriyoruz.

Bu ekrandan kısaca bahsetmek gerekirse; SSO Exceptions kısmı AD’ye dahil olmayan bilgisayarlar yada kullandığımız diğer işletim sistemleri yüklü olan bilgisayarlarda bu kontrolün yapılmayacağını belirtir. Firewall Authentication kısmında bulunan Session Timeout AD’ye logon olup aynı zamanda WatchGuard’da oturumu açılmış olan kullanıcının ne zaman logout olacağını belirtebildiğimiz bölümdür. Varsayılan olarak 0 gelmektedir ki bu “hiçbir zaman” anlamında gelir. Idle Timeout kısmında ise kullanıcı bilgisayarını kullanmadığında ne kadar zaman sonra oturumun sonlanacağını belirlediğimiz alandır. Yine varsayılan olarak 2 saattir. Burada bir parantez açmak gerekirse; kullanıcının açık bıraktığı ve kendini sürekli yenileyen bir web sayfası her yenilemede bu sayacı yeniden başlatmaktadır. Yani kullanıcının bilgisayarının başında bulunmadığı illaki Idle Timeout süresine takılmayacağı anlamını taşımaz. Bu bölümün hemen altında yeralan iki seçenek ile WatchGuard’a aynı anda aynı kullanıcı ile birden fazla bilgisayarda oturum açılması halinde nasıl davranacağını belirliyoruz. “Allow concurrent firewall authentication logins from the same account” seçeneği ile birden fazla bilgisayarda aynı kullanıcının login olmasına izin veriyoruz. “ Limit users to a single login session” seçeneğinde; ilk seçim “oturum açmış bir kullanının hesabı ile tekrar oturum açılmasını engelle”, ikinci seçim ise “ilk oturumu kapat ve yeni oturum yerinden tekrar oturum aç” anlamına gelir. Bu ayarlar tamamen oluşturacağınız politikaya göre sizin tercihinize bırakılmıştır. “Auto redirect user to authentication page for authentication” seçeneği kullanıcıların sisteme girerken otomatik olarak bir web sayfasına yönlendirilerek kullanıcı adı ve şifrelerini girmelerini sağlar. “Send a redirect to the browser after successful authentication” ile yetkilendirilmiş kullanıcının istediğiniz bir sayfaya yönlendirilmesini sağlayabilirsiniz.

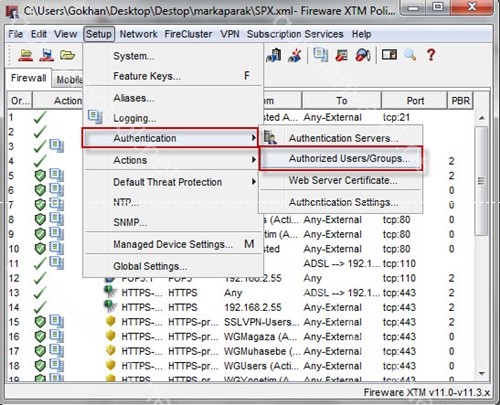

Şimdi AD de bulunan gruplarımızı WatchGuard’a ekleyelim.

Policy Manager – Setup – Authorized Users/Groups seçeneğine giderek aşağıdaki ekrana ulaşıyoruz.

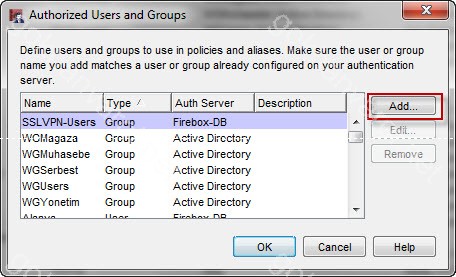

Resimde görüldüğü gibi hem cihazın kendi database’ine oluşturduğumuz kullanıcı ve gruplar hem de AD için kullanıcı/gruplar burada listelenmektedir. Fark şuradadır: Local database’e buradan kullanıcı/ grup eklenmez iken AD için burayı kullanmak zorundayız. Add ile aşağıdaki örneklerini görebileceğiniz kullanıcı ve grubumuzu ekliyoruz. Kullanıcı/grupların buraya eklenmesinin amacı kurallar içerisinde kullanabilir hale gelmesidir.

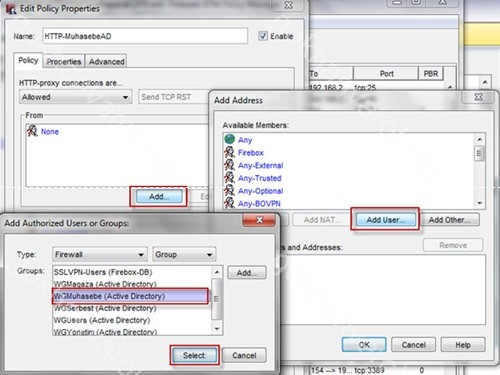

Bu işlemlerden sonra Active Directory sunucumuza yada bir başka bilgisayara (sürekli açık olan bir bilgisayar/sunucu tercih edilmelidir) WatchGuard’ın sitesinden elde edebileceğimiz WG-Authentication-Gateway.exe programını kuruyoruz. Program Next-Next şekliden kurulan bizden sadece admin haklarına sahip bir kullanıcı adı ve şifre bilgisi isteyen bir kuruluma sahiptir. Bunu bitirdikten sonra artık herşey kullanıcı/gruplarımızı kurallar içinde kullanmamıza bağlıdır. Bir örnek vermek gerekirse;

Evet, Active Directory Authentication tamamlandı.

Authentication için Settings kısmını Information’a getirelim ve SSO için ayrıntılı log almaya başlayalım.

Aşağıdaki log Active Directory’e ve arkasından WatchGuard’a başarılı şekilde oturumu açılmış bir kullanıcıya aittir. Kırmızı ile belirttiğim kısımda göreceğiniz gibi kullanıcı, domain, server ismi, kullanıcının dahil olduğu grupların hepsi listeleniyor.

| 2011-01-20 14:20:21 admd SSO: =============>datastrlen=287, data=EVENT 278 user N=2 IP=10.10.10.35 user=”eorsavas” domain=INTER server=W2008ACHILLEUS group=”CN=Domain Admins,” group=”CN=Domain Users,” group=”CN=WatchGuard,” group=”CN=ReportingGroup {17ba64a4-1428-4249-9994-75bae9e8cc69},” group=”CN=UserGroup {17ba64a4-1428-4249-9994-75bae9e8cc69},” | Debug | |

| 2011-01-20 14:20:21 admd SSO: Extract str between event and event =EVENT 278 user N=2 IP=10.10.10.35 user=”eorsavas” domain=INTER server=W2008ACHILLEUS group=”CN=Domain Admins,” group=”CN=Domain Users,” group=”CN=WatchGuard,” group=”CN=ReportingGroup {17ba64a4-1428-4249-9994-75bae9e8cc69},” group=”CN=UserGroup {17ba64a4-1428-4249-9994-75bae9e8cc69},” size=287 | Debug | |

| 2011-01-20 14:20:21 admd SSO: Extracted user =>eorsavas size=8 | Debug | |

| 2011-01-20 14:20:21 admd SSO: Extracted IP =>10.10.10.35 size=11 | Debug | |

Şimdi göreceğimiz log ise bir şekilde Active Directory’e oturum açmış ama WatchGuard’a oturumu açılamayan bir bilgisayara aittir.

| 2011-01-20 15:10:06 admd SSO: =============>datastrlen=109, data=async-83386 95 N=1 IP=10.10.10.186 ERROR=”SMB over TCP port 445 not open on remote server. Check firewall.” | Debug |

Bu log bize Windows firewall da dosya ve yazıcı portu açık olmadığı için kullanıcının oturumunun WatchGuard üzerine açılamadığını anlatmaktadır. SSO 445 no’lu port üzerinden dinleme yapmaktadır. Bu hatayı WatchGuard Authentication Client ile de çözebiliriz, programa WatchGuard websitesinden ulaşabilirsiniz.

Yine aşağıdaki göreceğimiz bu log ise bir network yazıcının WatchGuard tarafında verdiği çıktıyı göstermektedir.

| 2011-01-20 14:20:22 admd SSO: =============>datastrlen=61, data=async-78902 47 N=1 IP=10.10.10.102 ERROR=”Access is denied” | Debug |

Sizin de gördüğünüz gibi hem AD Authentication hem de ortaya çıkan sorunları çözmek konusunda büyük efor sarfetmek gerekmiyor 🙂

Bir sonraki makalemizde görüşmek üzere 🙂